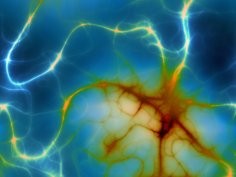

Ograniczenie kalorii dobrze wpływa na mózg

20 października 2016, 10:52Ograniczenie liczby spożywanych kalorii dobrze wpływa na mózg. Naukowcy ustalili właśnie, że zmniejszenie liczby kalorii o 40% chroni neurony przed uszkodzeniem przez nadmiar wapnia, związany z różnymi chorobami neurodegeneracyjnymi, np. alzheimerem.

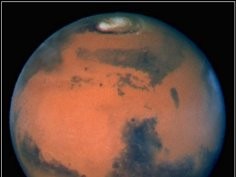

Wielki lądolód na Marsie

1 grudnia 2016, 12:25Mars Reconnaissance Orbiter odkrył na Marsie wielkie pokłady lodu. Wielki lądolód znajduje się pod powierzchnią Utopia Planitia, w miejscu, w którym w 1976 roku wylądowała sonda Viking. Lądolód jest niemal wielkości Polski, a jego grubość wynosi od 80 do 170 metrów

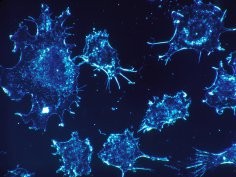

Trwają prace nad obiecującymi szczepionkami przeciwko nowotworom

6 lipca 2017, 10:13Naukowcy od dawna poszukują szczepionki, która pobudzałaby układ odpornościowy do walki z nowotworami. Teraz dwa różne podejścia do rozwiązania problemu przyniosły bardzo obiecujące wyniki. Co prawda oba eksperymenty należy powtórzyć jeszcze na większej liczbie pacjentów, jednak testy na małych grupach zostały okrzyknięte wielkim postępem.

Jak młodzież reaguje na legalizację marihuany

9 stycznia 2018, 10:23Zalegalizowanie rekreacyjnej marihuany w stanie Oregon spowodowało wzrost jej spożycia. Specjaliści postanowili sprawdzić, czy po legalizacji więcej młodzieży zaczęło używać marihuany, czy też ci, którzy używali jej wcześniej, zaczęli jej więcej spożywać.

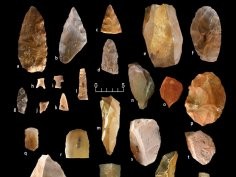

Kolejne zabytki potwierdzają, że Clovis nie była pierwszą kulturą Ameryki

25 lipca 2018, 08:22Kamienne groty sprzed 16–20 tysięcy lat są kolejnym dowodem, że kultura Clovis nie była pierwszą, a ludzie zasiedlili Amerykę wcześniej, niż dotychczas sądzono.

O płci decydują nie tylko chromosomy X i Y

15 grudnia 2018, 06:10Australijscy naukowcy z Murdoch Children's Research Institute dokonali odkrycia odnośnie tego, w jaki sposób ustala się płeć dziecka. Okazuje się, że swoją rolę odgrywają nie tylko chromosomy X i Y, ale również regulatory, które zwiększają lub zmniejszają aktywność genów wpływających na płeć.

Dwie połączone metody mogą wyeliminować utratę włosów w czasie chemioterapii

11 kwietnia 2019, 14:29Naukowcy z Uniwersytetu w Huddersfield pracują nad specjalnym szamponem, który w połączeniu z chłodzeniem skóry głowy pozwoli ograniczyć, a może i całkowicie wyeliminować towarzyszącą chemioterapii utratę włosów.

Ważne ustalenia dot. rozwoju nadciśnienia u osób z obturacyjnym bezdechem sennym

26 września 2019, 05:10Za wyzwalanie choroby serca i nadciśnienia u osób z obturacyjnym bezdechem sennym (OBS) może odpowiadać polipeptyd aktywujący przysadkową cyklazę adenylanową (PACAP).

Możesz pomóc w znalezieniu leku przeciwko koronawirusowi SARS-CoV-2. Wystarczy komputer

14 marca 2020, 13:13W ramach projektu Folding@Home możemy teraz pomóc w walce z koronawirusem. Każdy chętny może poświęcić część mocy obliczeniowej swojego komputera na rzecz pracy nad poszukiwaniem szczepionek i leków zwalczających SARS-CoV-2.

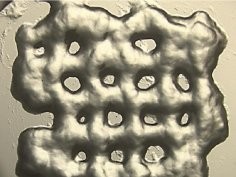

Nowy hydrożel do hodowli limfocytów T wykorzystywanych w immunoterapii nowotworów

1 września 2020, 12:11Międzynarodowy zespół naukowców zaprojektował hydrożel, który pozwala hodować wykorzystywane w immunoterapii nowotworów limfocyty T. Hydrożele te imitują węzły chłonne, gdzie limfocyty T się namnażają. Zespół ma nadzieję, że technologia szybko znajdzie zastosowanie w klinikach.